解锁三角洲机器码的终极指南,解锁三角洲机器码的终极指南,三角洲怎么拿机枪

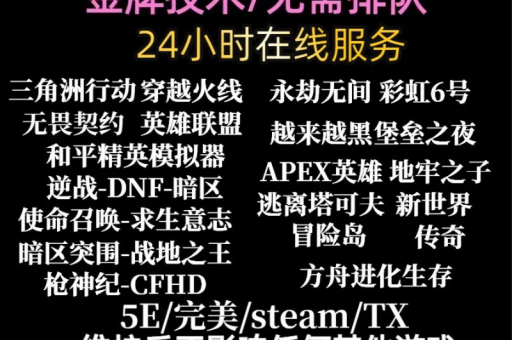

- 三角洲行动无畏契约pubg机器修复解除标记绝地求生频繁24电脑

- 2025-06-01 00:27:17

- 249

一、引言

在计算机编程和软件开发的领域中,机器码作为计算机能够直接理解和执行的最底层指令代码,具有至关重要的地位,对于开发者来说,能够解锁三角洲机器码无疑是一项极具挑战性且意义重大的任务,本文将为您详细介绍解锁三角洲机器码的终极指南,从基础知识到高级技巧,全面剖析解锁这一神秘领域的每一个关键步骤。

二、三角洲机器码简介

(一)什么是三角洲机器码

三角洲机器码是特定计算机系统或软件所使用的一种机器码格式,它具有独特的编码规则和结构,这些机器码被用于控制计算机硬件的各种操作,如内存读写、处理器指令执行等,是计算机系统运行的核心底层代码。

(二)三角洲机器码在系统中的作用

1、系统底层控制

- 三角洲机器码直接控制着计算机硬件的底层操作,从硬件初始化到设备驱动的加载,都离不开它的参与,它就像是计算机系统的“神经中枢”,确保各个硬件组件能够协同工作,实现系统的正常运行。

- 通过三角洲机器码,操作系统可以对硬件资源进行高效的管理和分配,为上层应用程序提供稳定的运行环境。

2、程序执行控制

- 在程序执行过程中,三角洲机器码负责将高级编程语言编译后的指令转换为计算机能够直接执行的二进制指令,它确保了程序指令能够准确无误地被处理器执行,从而实现程序的功能。

- 不同的编程语言在编译过程中都会生成相应的三角洲机器码,这些机器码根据不同的指令集架构(如 x86、ARM 等)而有所不同。

三、解锁三角洲机器码的前提条件

(一)具备扎实的计算机基础知识

1、了解计算机硬件结构

- 熟悉计算机的中央处理器(CPU)、内存、总线等硬件组件的工作原理和相互关系,这是理解三角洲机器码的基础,只有清楚硬件的底层架构,才能更好地理解机器码与硬件之间的交互方式。

- 掌握 CPU 的指令集架构,不同的 CPU 具有不同的指令集,如 x86 指令集、ARM 指令集等,了解这些指令集的特点和编码规则对于解锁三角洲机器码至关重要。

2、掌握编程语言基础

- 具备至少一种编程语言(如 C、C++、Java 等)的编程经验,了解编程语言的编译原理和过程,编程语言编译后的代码最终会转换为机器码,通过对编程语言编译过程的了解,可以更好地理解机器码的生成机制。

(二)获取相关的开发工具和环境

1、汇编语言编译器

- 汇编语言是直接与机器码打交道的编程语言,使用汇编语言编译器可以将汇编代码编译为机器码,常见的汇编语言编译器有 MASM(Microsoft Macro Assembler)、NASM(Netwide Assembler)等。

- 通过汇编语言编译器,开发者可以手动编写机器码指令,从而深入了解三角洲机器码的结构和编码规则。

2、调试工具

- 调试工具在解锁三角洲机器码的过程中起着重要作用,它们可以帮助开发者跟踪程序的执行过程,查看寄存器的值、内存的状态等,从而发现机器码中的问题和错误。

- 常见的调试工具包括 WinDbg、GDB 等,这些工具提供了丰富的调试功能,如断点设置、单步执行、内存查看等,为开发者解锁三角洲机器码提供了有力的支持。

四、解锁三角洲机器码的基本步骤

(一)学习汇编语言

1、汇编语言基础语法

- 学习汇编语言的基本语法,包括指令格式、寄存器使用、内存寻址方式等,汇编语言中的每条指令都对应着一条或多条机器码指令,通过学习汇编语言的语法,可以更好地理解机器码的含义。

- MOV 指令用于将数据从一个寄存器或内存位置复制到另一个寄存器或内存位置,ADD 指令用于将两个寄存器或内存位置的值相加。

2、汇编语言编程实践

- 通过编写简单的汇编语言程序来实践所学的知识,如计算两个数的和、打印字符串等,在编程过程中,逐步熟悉汇编语言的指令集和编程技巧。

- 可以使用汇编语言编译器将编写的汇编代码编译为机器码,并通过调试工具查看编译后的机器码内容,加深对机器码的理解。

(二)分析目标程序的机器码结构

1、使用调试工具反汇编目标程序

- 将目标程序加载到调试工具中,使用反汇编功能查看程序的机器码结构,反汇编后的代码以汇编指令的形式呈现,通过分析这些汇编指令可以了解程序的功能和机器码的使用情况。

- 可以观察指令的操作码、操作数等信息,找出关键的机器码片段和指令序列。

2、研究指令的功能和作用

- 对于反汇编后的每一条指令,深入研究其功能和作用,了解指令是如何操作寄存器、内存和处理器的,以及指令之间的相互关系。

- 某些指令可能用于控制程序的流程(如跳转指令、条件跳转指令),而其他指令可能用于进行数据运算(如算术运算指令、逻辑运算指令)。

(三)破解机器码加密和保护机制

1、查找加密算法和密钥

- 如果目标程序使用了机器码加密或保护机制,需要查找加密算法和密钥,这可能需要对程序的加密代码进行逆向分析,通过跟踪加密算法的执行过程来确定密钥的位置和值。

- 常见的加密算法包括 DES、AES 等,通过分析加密算法的实现方式可以找到破解密钥的线索。

2、利用调试工具和漏洞

- 利用调试工具的断点设置、单步执行等功能,在加密算法执行过程中查找漏洞和破绽,有时加密算法可能存在逻辑错误或安全漏洞,通过这些漏洞可以绕过加密机制。

- 还可以尝试修改加密算法的参数或输入数据,观察程序的反应,从而找到破解加密的方法。

(四)修改和替换机器码

1、编写机器码修改工具

- 根据对目标程序机器码结构的分析,编写机器码修改工具,这些工具可以帮助开发者修改机器码中的指令、数据等内容,以实现特定的功能或绕过保护机制。

- 可以使用汇编语言编写机器码修改代码,也可以使用一些高级的二进制编辑工具(如 Hiew、LordPE 等)来直接编辑二进制文件中的机器码。

2、谨慎测试和验证

- 在修改和替换机器码后,需要进行谨慎的测试和验证,确保修改后的程序能够正常运行,并且不会对系统或其他程序造成不良影响。

- 可以使用调试工具对修改后的程序进行调试,检查寄存器的值、内存的状态等是否符合预期。

五、解锁三角洲机器码的高级技巧

(一)利用漏洞和安全机制绕过

1、操作系统漏洞利用

- 操作系统本身可能存在安全漏洞,这些漏洞可以被利用来绕过机器码的保护机制,缓冲区溢出漏洞可以让攻击者在程序的堆栈中写入恶意代码,从而控制程序的执行流程。

- 通过利用操作系统的漏洞,可以获取更高的权限和访问底层系统资源的能力,从而更容易解锁三角洲机器码。

2、软件漏洞利用

- 目标程序本身可能存在软件漏洞,如内存越界访问、指针错误等,这些漏洞可以被利用来修改机器码或绕过保护机制。

- 通过分析目标程序的漏洞情况,开发者可以找到绕过保护机制的方法,从而解锁三角洲机器码。

(二)逆向工程和代码分析

1、反编译技术

- 使用反编译工具对目标程序进行反编译,将编译后的代码转换为更高级的编程语言代码(如 C、C++ 等),反编译后的代码可以帮助开发者更好地理解程序的逻辑和结构,从而更容易找到解锁三角洲机器码的方法。

- 但需要注意的是,反编译后的代码可能存在一定的误差和不完整性,不能完全依赖反编译结果。

2、代码重构和优化

- 通过对目标程序的代码进行重构和优化,开发者可以更好地理解程序的逻辑和结构,找到解锁三角洲机器码的关键代码片段。

- 代码重构和优化可以包括删除冗余代码、调整代码结构、优化算法等,这些操作可以帮助开发者更好地理解程序的工作原理。

(三)硬件辅助破解

1、硬件调试器

- 使用硬件调试器可以直接访问计算机的硬件资源,如 CPU、内存等,从而更方便地进行机器码的破解和修改,硬件调试器可以提供更强大的调试功能和更高的调试效率,是解锁三角洲机器码的重要工具之一。

- 常见的硬件调试器包括 JTAG 调试器、ICE(In-Circuit Emulator)等,这些调试器可以通过硬件接口连接到计算机的硬件上,对硬件进行调试和修改。

2、FPGA 编程

- 现场可编程门阵列(FPGA)是一种可编程逻辑器件,可以根据开发者的需求对硬件电路进行编程和配置,通过使用 FPGA 编程,可以实现自定义的硬件逻辑,从而辅助破解三角洲机器码。

- 开发者可以将自定义的逻辑电路嵌入到 FPGA 中,通过硬件电路来执行特定的功能,从而绕过软件层面的保护机制。

六、注意事项和风险防范

(一)合法合规性

1、遵守法律法规

- 在解锁三角洲机器码的过程中,必须遵守相关的法律法规,未经授权破解他人软件的机器码可能构成侵权行为,甚至触犯法律。

- 在进行破解和修改之前,确保自己具有合法的授权和权限,避免违法行为的发生。

2、尊重知识产权

- 尊重软件开发者的知识产权,不要恶意破解他人的软件,破解他人软件可能会损害开发者的利益,破坏软件市场的正常秩序。

(二)安全性风险

1、系统稳定性风险

- 解锁三角洲机器码可能会对系统的稳定性产生影响,修改机器码可能导致程序崩溃、系统死机等问题,甚至可能损坏硬件设备。

- 在进行破解和修改之前,备份系统和重要数据,以防出现意外情况。

2、安全漏洞利用风险

- 利用漏洞和安全机制绕过保护机制可能会引入新的安全漏洞,这些漏洞可能被攻击者利用,从而对系统和数据造成威胁。

- 在利用漏洞和安全机制时,要谨慎操作,确保不会引入新的安全风险。

(三)技术风险

1、破解失败风险

- 解锁三角洲机器码并非总是一帆风顺,可能会遇到破解失败的情况,某些加密算法和保护机制可能非常复杂,难以破解。

- 在进行破解之前,要充分了解目标程序的加密和保护机制,做好充分的准备。

2、技术更新风险

- 计算机技术在不断更新和发展,新的加密算法和保护机制不断涌现,解锁三角洲机器码可能需要不断学习和掌握新的技术和方法,以应对技术更新带来的挑战。

- 要保持学习和更新的状态,及时掌握最新的技术和方法。

七、结语

解锁三角洲机器码是一项具有挑战性的任务,需要开发者具备扎实的计算机基础知识、丰富的编程经验和高级的破解技巧,在解锁过程中,要遵守法律法规,注意安全性和技术风险,谨慎操作,随着计算机技术的不断发展,解锁三角洲机器码的技术也在不断更新和演进,开发者需要不断学习和掌握新的技术和方法,才能更好地应对挑战,希望本文能够为广大开发者提供一份全面而详细的解锁三角洲机器码的指南,帮助他们在解锁机器码的道路上取得成功。