关于三角洲行动,你不可错过的战术与策略解析,从菜鸟到战场主宰的终极指南,关于三角洲行动,你不可错过的战术与策略解析,三角洲dboy

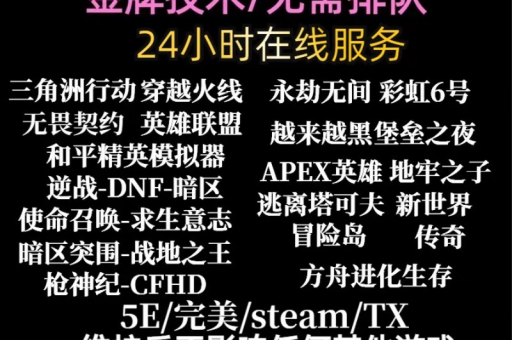

- 三角洲行动卡盟

- 2025-11-17 00:10:21

- 44

在充满变数与高度紧张的现代军事模拟或游戏环境中,“三角洲行动”通常代表着最高水准的战术对抗与团队协作,它不仅仅是枪法的比拼,更是智慧、策略与纪律的终极试炼场,无论你是指挥官还是小队成员,深刻理解并灵活运用以下战术与策略,都将彻底改变你的战场生存率和任务成功率,本文将为你深入解析那些不可或缺的核心要素,助你从混乱中建立秩序,从失败中走向胜利。

一、基石:情报与态势感知(Situational Awareness)

任何成功的三角洲行动都始于情报,在虚拟战场中,这意味着你的眼睛、耳朵和小地图就是最重要的情报来源。

信息收集是第一步 在行动开始前,充分利用一切资源了解任务目标、敌方可能布防的区域、关键火力点以及地形优势,地图熟悉度是你能拥有的最廉价却最有效的“外挂”。

持续的态势感知 在交火中,90%的玩家只专注于准星,而高手的注意力分配是:50%在小地图和队友标记上,30%在环境声音(脚步声、枪声方向、载具声)上,只有20%在准星上,养成每隔2-3秒扫一眼小地图的习惯,它能告诉你敌人在哪里,更重要的是,队友在哪里出现了空缺,那里就是敌人最可能渗透的方向。

沟通即情报 一个简单的“敌方标记,Alpha点,二楼窗口”远比漫无目的的扫射有价值,清晰、简洁、准确的报点是团队共享情报的生命线。

二、灵魂:团队协作与角色定位

三角洲行动绝非个人英雄主义的舞台,它是精密运转的机器,每个成员都是不可或缺的齿轮。

明确的角色分工 一个均衡的小队通常应包含:

突击手(Entry Fragger) 负责正面突破和制造压力,需要精湛的枪法和果断的决策。

支援手(Support) 提供压制火力,掩护队友推进或撤退,投掷物(烟雾弹、闪光弹)是其最佳伙伴。

狙击手(Marksman/Sniper) 控制远距离通道,消除高价值目标,为队伍提供视野和安全通道。

指挥(IGL - In-Game Leader) 队伍的大脑,负责制定计划、调动人员、做出临场战术调整,所有成员都需要信任并执行指挥的决策。

交叉火力与配合推进 永远不要和队友看同一个方向,正确的做法是,每个人负责一个扇区,彼此覆盖盲区,推进时,采用“切 pie”技巧清理房间,并运用“跳皮筋”式移动(一人移动时,另一人静止架枪;移动者到达安全点后,再为架枪者提供掩护)。

资源管理 共享资源,如弹药、治疗包和爆炸物,支援手在关键时刻递给突击手的一颗闪光弹,可能直接决定了一次攻坚的成败。

三、利剑:核心战术技巧与应用

掌握了基础和灵魂,你需要将这些理念转化为战场上的具体动作。

1、地图控制: 战术的核心是控制,控制关键通道、控制制高点、控制资源点,不要盲目追逐击杀,而要去思考“我占领这个位置后,能限制敌人的哪些活动空间?能为队友创造哪些优势?” 往往占领一个战略要地,就能不战而屈人之兵。

2、投掷物哲学: 投掷物是战术的延伸。

烟雾弹 用于封锁视线,创造安全的移动通道(进攻或撤退),分割战场。

闪光弹/震撼弹 攻坚利器,在进入房间或转角前使用,能极大提高生存率,切记不要反弹到自己脚下。

破片手雷/爆炸物 用于清除角落的埋伏、逼迫敌人离开掩体、或对已知位置的敌人造成伤害。

3、侧翼与迂回: 正面强攻是下策,高回报的战术永远是寻找侧翼机会,当主力在正面交火时,派出一名队员(通常是机动性高的突击手)进行长途迂回,从敌人完全意想不到的方向发起攻击,往往能瞬间瓦解整个防线。

4、攻守转换的节奏: 高手能精准把握战场的节奏,一波激烈的进攻之后,往往是敌人最松懈、准备反扑的时刻,此时主动后撤,重组防线,往往能伏击到心急的敌人,学会主动撤退和重组,与学会进攻同样重要。

四、进阶策略:心理与欺骗

当技术水平相当时,心理战就成了决定胜负的关键。

predictability(可预测性)是最大的敌人 不要总是从同一个位置 peek,不要总是使用同一条路线,偶尔做出一些反常理的举动,会让对手的判断失灵。

声东击西 在一侧制造大量噪音(胡乱开枪、投掷爆炸物),吸引敌人注意力,然后主力从另一侧悄无声息地完成目标。

压力管理 保持冷静,在残局(1v1, 2v2)中,心跳声往往比枪声更大,深呼吸,根据已有信息做出最合理的推断,而不是盲目寻找敌人。

三角洲行动的魅力和深度,在于它完美复刻了团队战术的精髓,它要求每一位参与者不再是独立的玩家,而是一个整体的一部分,卓越的枪法让你赢得对枪,但卓越的战术与策略让你赢得整场战争,最强的武器不是游戏中的枪械,而是你与队友之间的沟通、信任和共同运转的战术思维,将这些知识带入你的下一次行动中,保持思考,保持沟通,你将成为敌人眼中最可怕的噩梦,队友身边最可靠的守护者。