决胜水网,关于三角洲行动,你不可错过的战术与策略解析,关于三角洲行动,你不可错过的战术与策略解析,三角洲dboy

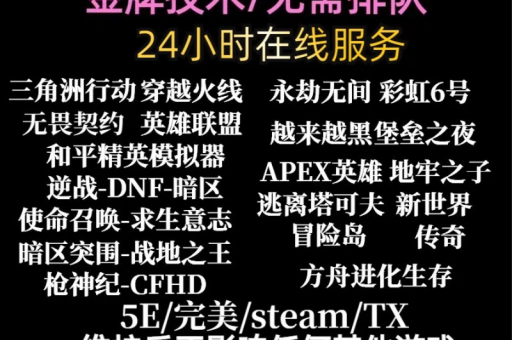

- 三角洲行动卡盟

- 2025-11-22 00:19:02

- 46

在充满变数的现代军事与安全行动中,“三角洲行动”以其高度的复杂性、多变的环境和决定性的战略价值,始终占据着特殊而核心的地位,它远非简单的从A点到B点的机动,而是一场融合了水文地理学、情报分析、多兵种协同和精密计时的高阶战术博弈,无论是真实的军事行动、高拟真度的军事模拟游戏,还是企业战略中的市场切入,其底层逻辑都惊人地相似,本文将为您深入解析,在这场充满挑战的行动中,那些你不可错过的核心战术与顶层策略。

一、 理解战场:三角洲的独特地理与战略意义

在探讨具体战术之前,我们必须先理解“三角洲”为何如此特殊,三角洲是河流入海时,因流速降低、泥沙沉积而形成的低平网状水系区域,其典型特征包括:

1、水道纵横交错: 密布的河网、支流和运河将陆地分割成无数岛屿、沙洲和沼泽,形成了天然的迷宫,主要水道可供大型船只通行,但无数细小支流则限制了重型装备的移动,迫使行动高度依赖轻型舟艇和徒步机动。

2、地形复杂多变: 兼具陆地与水域的双重特性,这里有坚固的堤岸、茂密的红树林、漂浮的水生植物以及松软的沼泽滩涂,这种环境极大地削弱了传统地面部队的机动优势和火力投射效率。

3、视野与射界受限: 茂密的植被和起伏的地形严重阻碍了观察、瞄准和通讯,伏击与反伏击成为常态,接触往往发生在极近距离,反应时间被压缩到极致。

4、军民活动混杂: 三角洲地区通常是人口稠密、经济活跃的区域,渔船、商船、民用车辆往来频繁,这种环境为对手提供了完美的伪装,使得目标识别与敌我区分变得异常困难,也极大地提升了附带损伤的风险。

正因如此,在三角洲行动中,力量的优势并非取决于火力的绝对强弱,而在于信息、速度和适应性的比拼,谁能更高效地利用环境,谁就能掌握主动权。

二、 核心战术层解析:小队级的致胜之道

在连排级的小规模战术层面,以下几个原则是成功与否的关键。

1. 机动:舟艇为腿,控点为先

三角洲的机动核心是舟艇操作,战术小队必须精通多种水上载具的操作,如高速突击艇、无声的皮划艇或气垫船。

航线选择 避免长时间在宽阔、无遮蔽的主航道航行,那是理想的伏击区,应充分利用小型支流、岸边植被阴影进行隐蔽机动,永远要有备用路线。

登陆与撤离点(LZ/DZ) 精确选择和控制登陆点是所有后续行动的基础,需要对滩涂的承重能力、堤岸的坡度、附近的掩护物进行快速评估,撤离计划必须与进攻计划同样详尽,确保在任何情况下都有退路。

“跳岛”战术 将整个三角洲区域视为由水路连接的岛屿群,行动应聚焦于逐个控制和清理关键“岛屿”(制高点、建筑物、桥梁),以点控线,最终连成一片安全区域。

2. 情报与侦察(ISR):战场之眼

情报在此类环境中的价值无可估量,缺乏实时、准确的情报,行动将寸步难行。

技术侦察 充分利用无人机进行高空广域监视和低空穿透侦察,获取实时画面,热成像仪在夜间或恶劣天气下对于发现隐藏在植被中的目标至关重要。

人力侦察(HUMINT) 在军民混杂的环境中,当地线人提供的信息往往比技术手段更精准、更及时,了解当地的潮汐规律、渔船作业习惯、可疑人员的活动模式,是区分背景“噪音”与关键信息的基础。

水文情报 潮汐表、水流速度、水深变化图是行动的“天气预报”,涨潮时可行的路线,退潮时可能成为一片泥泞的陷阱。

3. 沟通与协同:无声的链条

复杂环境对通讯是巨大的考验,无线电信号可能被茂密植被吸收或受地形阻挡。

通讯纪律 保持无线电静默,使用简短的加密通讯,发展一套完善的手语和非语音信号(灯光、鸟类叫声等)进行近距离沟通。

跨单位协同 步兵小队、舟艇操作手、无人机操作员、后方火力支援单位必须形成一个无缝链接的整体,舟艇不仅是交通工具,更是水上移动的火力平台和通讯中继点,清晰的交火规则(ROE)和协同程序是避免误伤的核心。

4. 近战(CQB)与火力运用:精准而克制

三角洲的接敌距离极近,战斗爆发突然且激烈。

火力协同 明确分配火力扇区,确保360度无死角覆盖,舟艇上的中口径机枪、自动榴弹发射器(MK19)用于提供压制火力,而步枪手则负责精确打击和清剿。

弹药选择 由于环境中常有水体和易燃物,弹药选择需谨慎,穿甲弹、曳光弹的使用需符合ROE,避免引发不必要的火灾或跳弹。

突击原则 一旦接敌,速度、暴力和出其不意是准则,利用所有可用的掩护(船体、堤岸、树根),快速移动,绝不固守在一个被动挨打的位置。

三、 高层策略层解析:赢得整场战役

战术上的胜利需要战略层面的智慧来支撑和放大。

1. 控制与否认(Control and Denial)

三角洲战略的核心在于对关键节点的控制和对敌手的空间否认。

控制关键基础设施 桥梁、水闸、泵站、通信塔和主要港口是三角洲的咽喉,控制它们就控制了整个区域的机动命脉。

设立检查点与安全区 在主要水道设立浮动或固定检查点,拦截和搜查可疑船只,切割对手的补给线和机动自由,建立稳固的安全区(如一个村庄或一个岛屿),作为行动前进基地和赢得“民心”的展示窗口。

空间否认 通过巡逻、监视和水雷(实际或象征性的)等手段,使对手无法自由使用某些区域,压缩其活动空间,迫使其暴露或陷入困境。

2. 多域融合(Multi-Domain Integration)

成功的三角洲行动从来不是单一军种的表演。

空中支援 武装直升机(如AH-64阿帕奇)和固定翼飞机(如AC-130炮艇机)提供无可比拟的侦察和压倒性火力,但他们需要前方观察员(FO)在复杂地形中为其精确引导目标。

技术优势 声纳探测水下威胁,电子战(EW)设备干扰对手的通讯和遥控爆炸装置(RCIED),网络战能力削弱对手的指挥系统。

信息战(IO) 通过广播、传单、社交媒体等方式,向当地民众传递信息,争取其支持,孤立对手,这是赢得长期胜利的基石。

3. 灵活性(Adaptability)与节奏(Tempo)

计划永远赶不上变化,对手和环境都在动态变化。

任务式指挥(Mission Command) 高层设定清晰的意图和目标,但赋予前线指挥官极大的临机决断权,允许他们根据实时情况灵活调整战术,而不是等待遥远的指挥部下达命令。

掌控节奏 通过频繁的、不可预测的巡逻、突击和侦察行动,始终保持主动权,让对手始终处于反应和被动状态,疲于奔命,无法组织起有效的进攻。

三角洲行动,是一场在“水陆边缘”进行的刀尖之舞,它考验的不仅是指挥官的谋略和士兵的勇气,更是整个体系对复杂性、不确定性和极端压力的适应与驾驭能力,胜利属于那些能够深刻理解环境、将技术与人力完美融合、在战术层面做到极致协同、在战略层面精准控制的一方,无论你是一名军事爱好者、一名游戏玩家,还是一位寻求在复杂市场中破局的企业管理者,三角洲行动所蕴含的智慧——敏捷、协同、信息至上、控制节点——都是一份值得深入研究和借鉴的宝贵财富,在这片水网密布之地,最强的战术是智慧,最好的武器是准备充分的头脑。